Yksinkertaisimmillaan kuvatiedoston voi nimetä kuva.jpg.exe, jolloin useimpien käyttäjien Windows-kansiossa näkyy kuva.jpg. Tiedoston avaaminen johtaa tietysti ohjelman suoritukseen.

Tästä asteen kehittyneempi tapa on nimetä tiedosto kuvaksi, mutta kääntää nimi väärinpäin, oikealta vasemmalle kirjoitetuksi. Suuri osa tavallisista käyttäjistä menee lankaan ja avaa tiedoston.

Esimerkkinä CosmicDuke-troijalainen, jonka levitystiedostoja edellisessä kuvassa. Tiedostonimiä tarkemmin katsomalla huomaa, että rcs on toisinpäin Windowsin ScreenSaver tiedosto scr (sisältää ohjelmakoodia), ja alimmasta tiedostonimestä löytyy keskeltä exe-kirjaimet. Tiedoston tyyppi paljastaa totuuden, ”Screen saver” ja ”Application” tulee näkyviin FileExplorerilla. Klikkaaminen tietysti käynnistää viruksen asennusohjelman.

CosmicDuke käytti komentoserverinsä osoitteen ylläpitoon Twitter tiliä, josta kuva alla. Komentoserverin osoite oli salakirjoitettu tiliin. Twitterin käyttö oli kätevää, koneensa yhteyksiä valvova käyttäjä ei kiinnittänyt huomiota satunnaisiin twitter.com-yhteyksiin. Näitä koneelle syntyy vaikkapa sanomalehtien sivuilta.

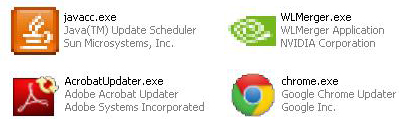

Sama haittaohjelma ujuttautui käyttäjien koneelle myös naamioituneena harmittomaksi päivitysohjelmaksi:

Ikävimmät hyökkäysreitit löytyvät kuitenkin Windowsin, multimediatyökalujen ja PDF-lukijoiden sisäisistä haavoittuvuuksista.

Kuva-, ääni- ja videotiedostot

TIFF, GIF, WMF, FLV, MPEG, AVI, SVG -kuva/ääni/videoformaatit voivat hyödyntää haavoittuvuuksia. Virusten asennukseen käytetään muistinhallinnan aukkoja, jolloin tiedosto sisältää ohjelmakoodia (ns. Remote Code Execution). Mediasoittimet tulisi aina päivittää viimeisimpään versioon.

Joskus aukko voi olla Windowsissa, kuten vuosia sitten löydetyssä avi-haavoittuvuudessa. Kaikki videosoittimet, jotka käyttivät Windows avifil.dll:n järjestelmäpalveluja, olivat haavoittuvia. Kansiossa näkyvä esikatselukuvake riitti, kuvake tarvitsi Windowsin ominaisuutta, joka luki avi-tiedoston datan.

SVG (Scalable Vector Graphics) tiedostot sisältävät XML-koodia, jonka avulla on murtauduttu mm. Firefoxin ulkopuolelle. Haavoittuvuuksia on löydetty myös TIFF ja GIF formaateista Windows Photo Viewer:ssä. Kuvankäsittelyohjelmat (Adobe Photoshop, GIMP jne) voivat myös sisältää aukkoja.

SVG-haavoittuvuutta on käytetty Tor-käyttäjien ip-osoitteiden selvittämiseen. Vuonna 2016 Mozilla julkaisi päivityksen, jolla yksi tuollainen aukko paikattiin.

PNG ja JPG-kuvista ei ainakaan vielä ole löytynyt hyökkäysmenetelmiä. (Pois lukien .exe tiedostoksi naamioituminen)

Mediasoittimista Windows Media Player lienee haavoittuvin. Turvallisempi valinta on VLC Media Player.

Haitallisten tiedostojen välttämiseksi:

- Asenna VLC Media Player, poista Windows Media Player asennus

- Älä kuitenkaan asenna VLC selainlisäosaa (poista muutkin medialisäosat – Flash, QuickTime ja Sliverlight voi säilyttää)

- Aseta Anti-Exploit työkalu valvomaan VLC:tä

- Turvallisin tiedostojen käsittelypaikka on Tails Käyttöjärjestelmä

PDF-asiakirjat

PDF-asiakirjoja on käytetty jo 2000-luvun alusta haittaohjelmien asennukseen, erityisesti APT (Advanced Persistent Threat) viruksille. APT-virukset ovat valtiollisia vakoilutyökaluja, jotka kohdennetaan tarkasti yritysmaailmaan ja organisaatioihin, joissa PDF-asiakirjoja käytetään runsaasti. Alusta on siis mitä mainioin.

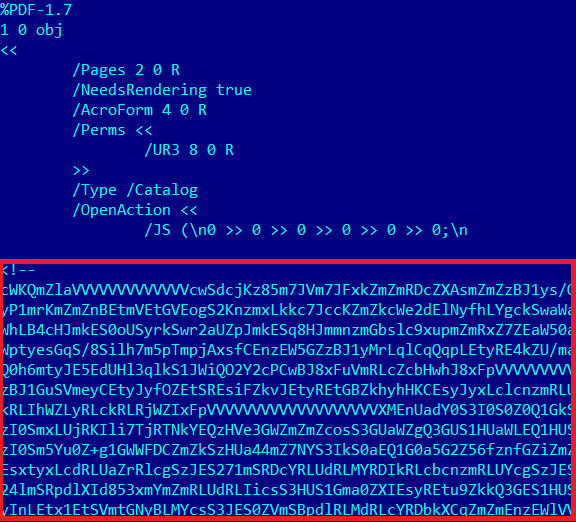

PDF-tiedostot voivat sisältää dataa, joka saa sovelluksen suorittamaan ohjelmakoodia. Virusasennus onnistuu myös www-selaimen pdf-lisäosan kautta.

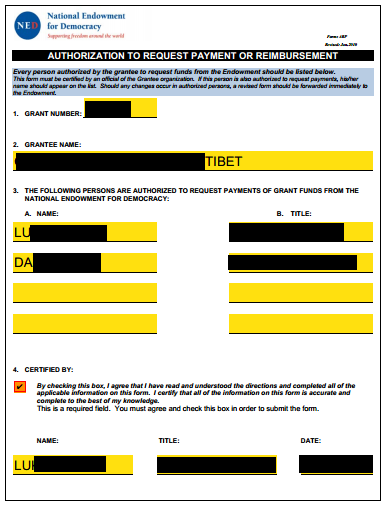

Seuraava kuva on ItaDuke-haittaohjelman pdf-tiedostosta. Asiakirjan avaaminen johtaa lopulta ”C\:Documents and Settings\Administrator\Local Settings\Temp\AcroRd32.exe” -tiedoston luomiseen ja suorittamiseen. ItaDuke on todennäköisesti valtiollinen vakoiluohjelma.

Turvallisuuden kannalta Adobe Acrobat Reader on huonoin valinta. Turvallisempi vaihtoehto on Foxit PDF Reader. Vielä turvallisempi on Firefox-selaimen sisäänrakennettu pdf-lukija, tiedostot voi avata Firefoxin Tiedosto -> Avaa Tiedosto -valinnalla.

Foxit Readerin turvatasoa voi nostaa tekemällä asetusmuutokset:

- File -> Preferences -> Trust Manager -> Enable JavaScript Actions, pois

- File -> Preferences -> Trust Manager -> Enable Safe Reading Mode, päälle

- File -> Preferences -> Trust Manager -> Internet Access from PDF -> Change Settings -> Block PDF Access to all web sites

Haitallisten pdf-tiedostojen välttämiseksi:

- Asenna Foxit PDF Reader, poista Adobe Acrobat asennus.

- Älä kuitenkaan asenna Foxit selainlisäosaa, poista muutkin pdf-lisäosat (Firefoxin sisäinen pdf-lukija ei näy lisäosana)

- Pyri lukemaan PDF:t selaimessa ilman koneelle latausta

- Aseta Anti-Exploit työkalu valvomaan Foxit-sovellusta

- Turvallisin tiedostojen käsittelypaikka on Tails Käyttöjärjestelmä

Teksti- ja taulukkolaskentatiedostot

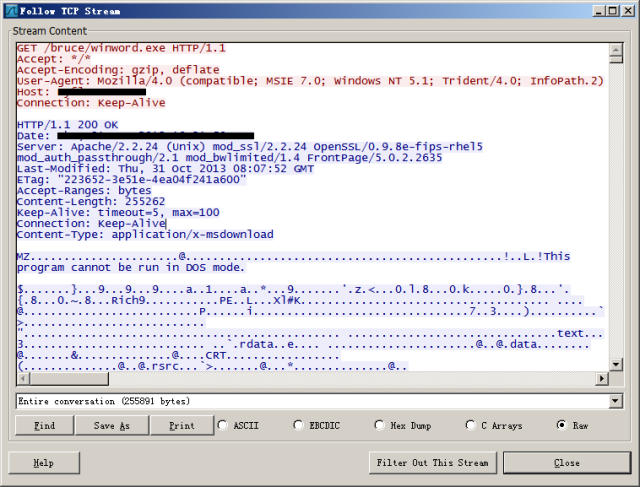

DOC, XLS, PPT ja RTF -tiedostot voivat sisältää makroja, jotka lataavat tietoa verkosta. Toisaalta tiedostot voivat hyödyntää Office-sovellusten haavoittuvuuksia, joilla ajetaan vierasta ohjelmakoodia. Asiakirjojen sisään voidaan myös upottaa aiemmin mainittuja haitallisia mediatiedostoja.

Microsoft Office-tuotteet ovat mielenkiintoisia tietoturvan murtajille, niillä päästään asentamaan valtio- ja yritysvakoiluviruksia.

Kotikäyttäjälle MSOfficea turvallisempi ympäristö on Open Office (tai vaihtoehtoisesti Libre Office).

Open Office työkalujen turvallisuutta voi nostaa:

- Asennusvaiheessa: Valitse Mukautettu Asennus -> Valinnaiset komponentit -> ActiveX-ohjausobjekti pois asennuksesta.

- Asennuksen jälkeen: Työkalut -> Asetukset -> Java -> Käytä Java-ajoympäristöä, pois

- Työkalut -> Asetukset -> Suojaus -> Makrojen Suojaukset -> Korkea/Erittäin korkea

- Työkalut -> Asetukset -> Lataus ja tallennus -> VBA-ominaisuudet, poista kaikki Lataa-ruksit

- Palomuurissa voi estää OpenOffice työkalujen verkkoyhteydet

- Aseta Anti-Exploit työkalu valvomaan OpenOffice työkaluja

- Turvallisin asiakirjojen käsittelypaikka on Tails Käyttöjärjestelmä

Pakatut tiedostot (Archive)

Pakatut tiedostot voivat sisältää ylempänä mainittuja haitallisia tiedostoja – itsepurkautuvat pakkaukset ovat ilman muuta riskejä. Pakkaustyökaluissakin on haavoittuvuuksia, joita on löydetty lähes kaikista vuosien varrella.

Yleisesti käytetystä WinRAR-työkalusta on mm. löydetty aukko, jonka avulla tiedostoluettelon nimiä voi muuttaa. Useinhan käyttäjät klikkaavat tiedoston auki suoraan pakkausluettelosta. Virus voitiin nimetä harmittomaksi jpg-kuvaksi, josta avautui suoritettava exe-tiedosto.

Joskus pakatut tiedostot on salasanasuojattu, jolloin virustorjunta ei voi skannata niitä. Salasana kuitenkin on annettu sähköpostissa, jonka liitteenä tiedosto on.

Turvalliseksi havaittu pakkaustyökalu on 7-Zip, jonka voi ladata tästä. 7-Zip sisältää tuen:

Pakkaus ja Purkaminen: 7z, XZ, BZIP2, GZIP, TAR, ZIP, WIM

Vain Purkaminen: ARJ, CAB, CHM, CPIO, CramFS, DEB, DMG, FAT, HFS, ISO, LZH, LZMA, MBR, MSI, NSIS, NTFS, RAR, RPM, SquashFS, UDF, VHD, WIM, XAR.

Pakattujen tiedostojen avaamiseen:

- Käytä 7-Zip pakkaustyökalua

- Älä klikkaa tiedostoa auki pakkauksen sisältä, pura ensin tiedostot erilliseen kansioon

- Aseta Anti-Exploit työkalu valvomaan 7-Zip:iä

- Turvallisin tiedostojen käsittelypaikka on Tails Käyttöjärjestelmä

Miten suojautua kuva- ja asiakirjaviruksilta:

- Pidä Control Panel -> Personalization -> Folder Options -> View -> Hide Extensions for known file types -valinta pois. Näin säilyy käsitys tiedostojen päätteistä.

- Kun saat sähköpostina kuvan, katsele se sähköpostissa/webmailissa, älä lataa koneellesi

- Onko yrityksen tai yhteisön lähettämä liite avattava, vai voiko sen katsella lähettäjän sivuilla?

- Sähköpostiosoite on helppo väärentää. Onko lähettäjä se, jonka osoite näkyy?

- Tuntemattoman henkilön liitetiedosto on aina riski.

- Skype liitetiedosto ei aina ole sitä, miltä se näyttää

- Virus (kuva, asiakirja, video, ääni..) avautuu täysin normaalisti, asennus tapahtuu taustalla

Jos silti haluaa avata riskitiedostoja, kannattaa käyttää ns. hiekkalaatikkoa (Sandbox). Hiekkalaatikon avulla tiedostoja voi eristää käyttöjärjestelmästä. Hiekkalaatikot lisäävät valikoihin ’Open as Sandboxed’. Esimerkiksi videosoitin käynnistyy ensin hiekkalaatikkoon, sen jälkeen lataa mediatiedoston käsiteltäväksi.

Kehittyneet haittaohjelmat tunnistavat olevansa Sandboxissa, eivätkä aktivoidu. Tällä houkutellaan uhri avaamaan tiedosto myöhemmin ilman hiekkalaatikkoa…

Paras tapa riskitiedostolle on olla tuomatta sitä Windowsiin. Käytä Tails Käyttöjärjestelmää.

Sivun ylälaidassa mainittu oikealta-vasemmalle kirjoitus on helppo toteuttaa. Toimiakseen tiedoston nimeäminen vaatii viruksen laatijan koneella rekisteriin muutoksen:

a) avaa Windows RegEdit

b) Hae kohta HKCurrent_User/Control Panel/Input Method

c) Aseta REG_SZ ”EnableHexNumpad” arvoon ”1”. Tämä siis Input Method-kohdan päätasolla, ei aliavaimissa. (Jos EnableHexNumpad ei löydy kohdasta, lisää String tyyppinen avain EnableHexNumpad)

d) Käynnistä tietokone uudelleen, rekisterimuutokset astuvat voimaan

e) Jotta tiedostopäätteiden luku helpottuu, aseta Control Panel -> Personalization -> Folder Options -> View -> ”Hide Extensions for known file types” -ruksi pois. Tiedostojen päätteet näkyvät kansioissa ja työpöydällä. Tämä asetus on on yleisemminkin hyvä tapa – kansioita selaillessa säilyy ymmärrys tiedostojen todellisista päätteistä

Nimetään virus oikealta-vasemmalle:

1. Ota ”testivirukseksi” exe-päätteinen ohjelma, joka toimii ilman asennusta tai lisätiedostoja. Esimerkkinä ilmaisohjelma ProcessExplorer, jolla voi seurata Windows-prosesseja. Lataus tästä: http://technet.microsoft.com/en-us/sysinternals/. Ohjelmalla ei ole merkitystä, tässä testataan vain exe-tiedoston nimen muuttamista.

2. Mene kansioon, jossa ladattu exe-ohjelma. Aseta resurssienhallinta ”Details”-näkymään, jolloin tiedostonimet ja päätteet näkyvät.

3. Tiedoston kohdalla, oikealla hiiren napilla ”Rename”. Pyyhkäise tiedostonimi tyhjäksi, tarkoitus on nimetä tiedosto uudestaan.

4. Valitaan harhautus-tiedoston nimeksi ”Image13exe.jpg”, loppuosa on tarkoitus kirjottaa oikealta vasemmalle, jolloin exe.jpg muuttuu muotoon gpj.exe. Kirjoita normaalisti alkuosa ”Image13”, mutta pysähdy tässä kohti.

5. Pidä ALT-näppäin pohjassa, ja kirjoita numeronäppäimistöltä (NumLock päällä) ”+202e”, alussa siis +-merkki ja loppuun e kirjain.

6. Vapauta ALT näppäin, kirjoita heti perään kirjaimet ”gpj.exe”

7. Maalaa valituksi Shift-VasenNuoli yhdistelmällä ”gpj.exe” (huomaa, joudut käyttämään vasenta nuolta, koska kirjoitus menee väärin päin). Vaatii tarkkuutta maalata oikeat kirjaimet.

8. Maalattujen kirjaimien päällä, oikea hiiren nappi ja valikosta valitse ”Right To Left Reading Order”

9. Klikkaus työpöydälle. Tiedoston nimenä näkyy nyt ”Image13exe.jpg”.

Virus voidaan lähettää ’social engineeringin’ avulla kohteelle. Suuri osa käyttäjistä uskoo tiedoston olevan kuvatiedosto ja avaa sen. Virus käynnistyy, ja alkaa asentumisen. Jotta uskottavuus säilyy, virus avaa kuvien esikatselun ja näyttää ’social engineering’ tilanteeseen sopivan kuvan.

Exe-kirjainyhdistelmä saattaa herättää käyttäjän epäilyksiä, mutta jos virus luodaan scr-näytönsäästäjätiedostoon, 95% käyttäjistä ei huomaa mitään. Usein virukset ovatkin nimetty: rcs.kuva.jpg, kuvarcs.jpg, kuvaexe.jpg, rcs.user_(at)_gmail_com.jpg ja niin edelleen.

Joskus tekijä upottaa tiedostoon esikatselukuvan, jolloin työpöydällä näkyy esimerkiksi Word-kuvake, kuten doc-tiedostoissa pitääkin näkyä.