TOR on vapaa ohjelmisto, joka mahdollistaa Internetin käytön anonyymisti. Tor ohjaa käyttäjän Internet-liikenteen maksuttoman, maailmanlaajuisen ja vapaaehtoistyöllä ylläpidetyn verkoston kautta, joka koostuu tuhansista releistä salatakseen käyttäjän sijainnin tai käytön verkkoa valvovilta tai liikennettä analysoivilta tahoilta. Tor-projektin aloittivat Roger Dingledine ja Nick Mathewson, mutta se on saanut paljon tukea myös käyttäjiltä ja ammattilaisilta.

TOR on vapaa ohjelmisto, joka mahdollistaa Internetin käytön anonyymisti. Tor ohjaa käyttäjän Internet-liikenteen maksuttoman, maailmanlaajuisen ja vapaaehtoistyöllä ylläpidetyn verkoston kautta, joka koostuu tuhansista releistä salatakseen käyttäjän sijainnin tai käytön verkkoa valvovilta tai liikennettä analysoivilta tahoilta. Tor-projektin aloittivat Roger Dingledine ja Nick Mathewson, mutta se on saanut paljon tukea myös käyttäjiltä ja ammattilaisilta.

TOR sai alkunsa U.S Naval Research Laboratory:stä 90-luvulla. Tutkijat kehittivät menetelmää, jolla salata tiedusteluliikenne verkossa. Myöhemmin he päästivät TOR lähdekoodin vapaasti käytettäväksi. Tällöin varsinainen TOR (The Onion Routing) -projekti alkoi.

Joskus näkee arvioita, että TOR-verkko olisi Yhdysvaltain hallinnon tai puolustuslaitosten kontrolloima. Tämä ei pidä paikkansa. TOR on avoimen lähdekoodin projekti, jossa ei ole takaportteja. Vapaa TOR on rakennettu paljon myöhemmin kuin USA:n laivasto vapautti sen ytimen kaikkien käytettäväksi, ja takaporttien mahdollisuus on suljettu pois kymmenien tuhansien silmäparien avulla vuosien saatossa. TORin rakenne takaa sen, että edes suunnittelijat itse eivät voi murtaa sitä. Siitä hetkestä eteenpäin, kun TOR vapautettiin maailmalle, kukaan ei ole voinut selvittää mitä verkossa tapahtuu, miten liikenne kulkee, tai mitä salausavaimia käytetään.

Suomessa Tor verkon käyttö on täysin sallittua. Jokaisella kansalaisella on oikeus salata identiteettinsä näin halutessaan. Viranomaiset Suomessa eivät saa rekisteröidä tai seurata Tor verkon käyttäjiä – eivätkä he sitä teekään. Teleoperaattorit sallivat Tor-verkon käytön vapaasti. Monessa Lähi-idän ja Afrikan maassa tilanne ei ole yhtä onnellinen.

Ohjeet Tor-verkon käyttöön Windowsin kautta löytyy tästä.

Tor tarjoaa erittäin korkeaa anonymiteettiä myös valtiollista massavakoilua vastaan. Käytännössä Tor-verkon käyttäjän anonymiteetin heikentäminen onnistuu vain toissijaisia keinoja käyttäen. Edward Snowdenin vuotamissa salaisissa asiakirjoissa NSA kertoo laajasti yrittäneensä murtaa Tor-verkon anonymiteetin, mutta epäonnistuneensa tässä; asiakirja totetaa Tor-verkon olevan edelleen kuningas turvallisuuden, nopean vasteajan ja anonymiteetin tarjoamisessa, ja haastajia tälle valtaistuinasemalle ei ole näköpiirissä.

Tor-verkon toiminta perustuu liikennettä siirtäviin reitittimiin. Reitittimiä on erilaisissa rooleissa: osa reitittimistä toimii vain toisten reitittimien välissä kun taas toiset (exit nodet, exit solmut) voivat kytkeytyä myös ulospäin Tor-verkosta ja toimia salatun reitin viimeisenä linkkinä, joka näkyy ulospäin julkiseen verkkoon.

Verkon teoreettinen ja tekninen kuvaus (monimutkainenkin…) löytyy tästä.

Windows käyttäjän näkökulmasta TOR-verkkoa voi käyttää joko:

- Windowsin sisällä toimivalla TOR Browser Bundlella, joka sisältää räätälöidyn Firefox selaimen

- USB tikulta (tai CD/DVD levyltä) käynnistettävällä Tails-käyttöjärjestelmällä

Näistä jälkimmäinen takaa ehdottomasti paremman suojan kaikilla mittareilla.

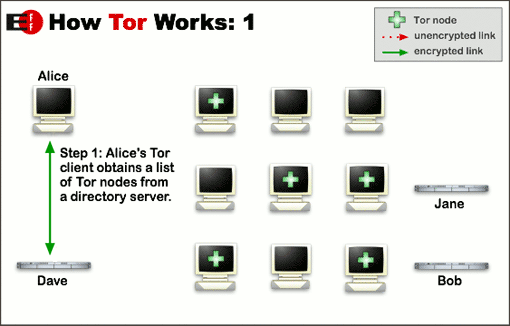

Tor-verkon toimintaperiaate yksinkertaistettuna

Käyttäjä käynnistää Tor-selaimen ja hakeutuu jollekin sivulle. TOR ohjelmisto hakee listan TOR solmuista erityiseltä hakemistopalvelimelta. Tämä yhteys on salattu.

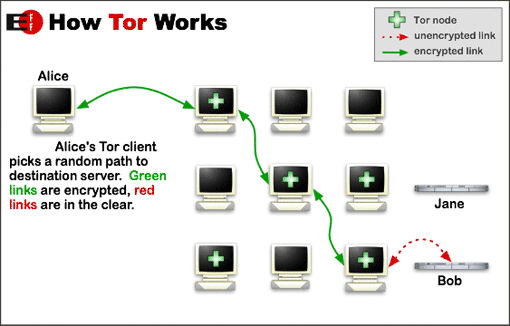

TOR rakentaa salatun yhteyden käyttäen hyväkseen useampaa solmua verkossa. Polku rakentuu hyppy kerrallaan. Jokainen yksittäinen solmu tietää vain edellisen solmun, mutta ei liikenteen alkuperää. Yksikään solmu ei voi koskaan tietää liikenteen koko polkua. Jokaisen hypyn kohdalla käytetään erillistä joukkoa salausavaimia, jolloin muut solmut eivät voi purkaa toisten solmujen läpi mennyttä liikennettä. Vaikka solmujen joukossa olisi vakoilusolmuja, ne eivät saa käsiinsä dataa joka identifioisi lähteen tai määränpään – puhumattakaan datan sisällöstä.

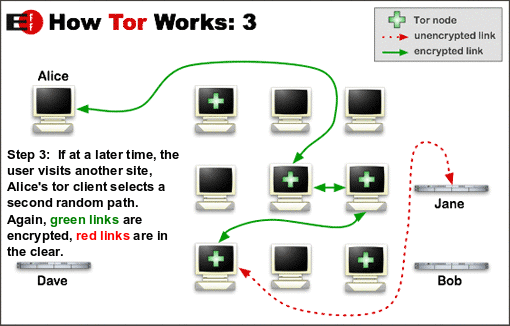

Kun verkkoselain resetoidaan, polku rakennetaan uudestaan eri solmujen kautta. Tällä taataan se, että selauksen aikana kahta erillistä istuntoa ei voida yhdistää toisiinsa mitenkään. Uusi polku luodaan myös, kun yhteys on ollut voimassa noin 10 minuuttia.

TOR liikenne on salattu käyttäjän selaimesta eteenpäin. Verkkoa vakoileva taho ei ainakaan nykytietämyksen valossa pysty purkamaan dataa. Ei edes NSA, toistaiseksi. Verkkoon vuotanut NSA:n kalvosarja, joka on otsikoitu ”TorStinks”, löytyy tästä.

Vaikka verkkokaapelissa tai Wlan verkossa olisi kiinni vakoilija, liikennettä ei voi avata. Tosin langattoman näppäimistön vakoilu paljastaa näppäilyt. Samoin Windowsin sisällä ajettava TOR selain on vakoiltavissa Windowsiin asennetulla haittaohjelmalla. Tämä riski poistuu käyttämällä Tails-käyttöjärjestelmää.

TOR verkkokaan ei ole haavoittumaton. Massaseurantaa TOR verkkoon ei voi rakentaa, mutta teoreettisesti vakoilu on mahdollista kohdentaa yksittäiseen palvelimeen, johon liikenne tulee TOR verkon kautta.

Suomalaiset resurssit ja laskentakapasiteetti eivät mitenkään riitä murtamaan Tor-verkkoa.

Miten Tor verkko salaa liikenteen käytännön tilanteissa

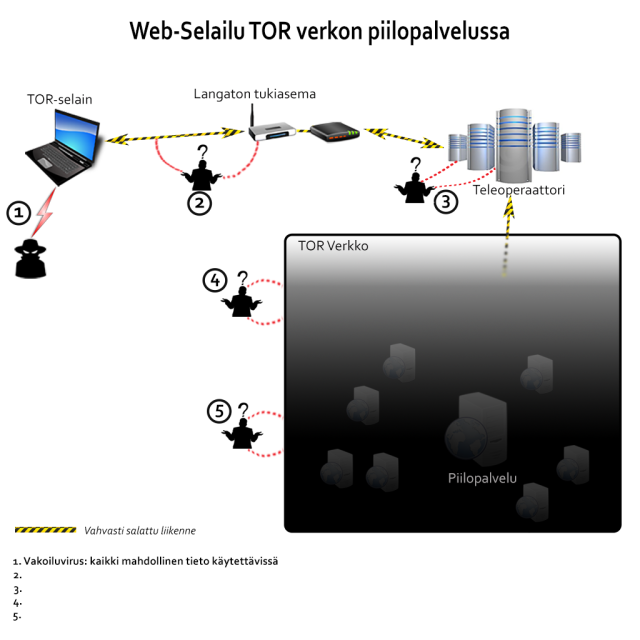

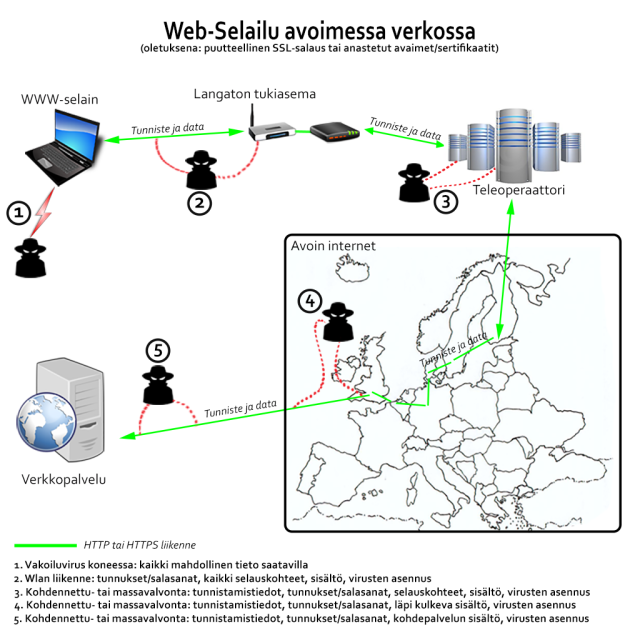

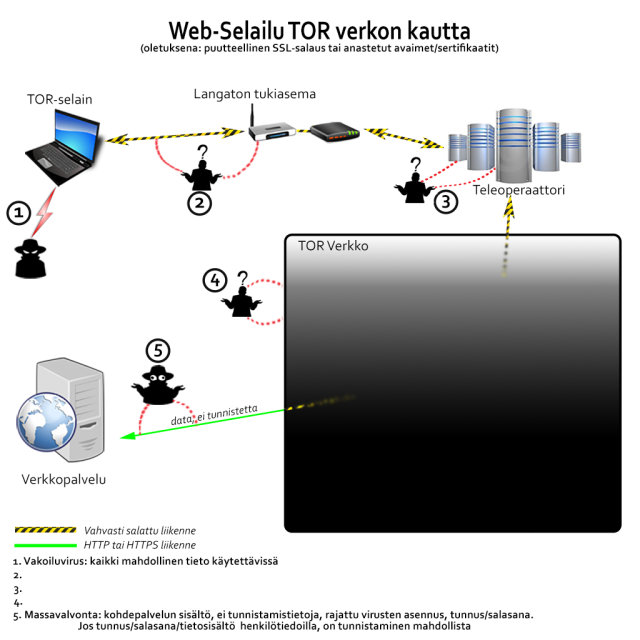

Seuraavassa kuvasarjassa on salauksen eri asteita, riippuen miten verkkoa käytetään. Tässä yksinkertaistuksen vuoksi vain www-selaimen käyttö. Tietoliikenteeseen tunkeutuminen ja liikenteen avaaminen on kuvattu eri verkon kohdissa.

Ensimmäisessä kuvassa skenaario, joka on jo totta Yhdysvalloissa ja Britanniassa. Tunnettujen SSL (https) salattujen verkkopalveluiden salausavaimet ja sertifikaatit ovat vuotaneet tahoille, joita salattu liikenne kiinnostaa. Tällaisia palveluita ovat arvioiden mukaan Facebook, Twitter, Google, Microsoft Outlook ja Skydrive, Linkedin, Yahoo jne. Ehkä myös turvallisena tunnettu Safe-Mail.

Tor-selaimen käyttö parantaa tilannetta huomattavasti, kuten seuraavasta kuvasta havaitaan. Tor verkko ei kuitenkaan salaa liikennettä viimeisestä pisteestä lopulliseen palveluun (ns. exit-solmun ja palvelimen välillä). IP-osoite on piilotettu, mutta tietosisältö on ainakin valtiollisen tahon toimesta avattavissa. Tietosisällöstä ei useinkaan ole hyötyä, jos käyttäjää ei voida tunnistaa.

TOR verkon exit-solmun ja lopullisen palvelimen välinen data on siis avattavissa. Jos tiedon haluaa salata, tulee käyttää esimerkiksi PGP:tä, joka on toistaiseksi mahdoton murtaa.

Vahvimmin TOR verkko salaa liikenteen kun käytetään piilopalveluita (onion-palvelut):

Yllä mainitut vakoilutekniikat on tarkemmin kuvattu tämän sivuston muissa osioissa. Koneeseen asennettua vakoiluhaittaohjelmaa TOR-verkko ei voi estää.

Yllä mainitut vakoilutekniikat on tarkemmin kuvattu tämän sivuston muissa osioissa. Koneeseen asennettua vakoiluhaittaohjelmaa TOR-verkko ei voi estää.

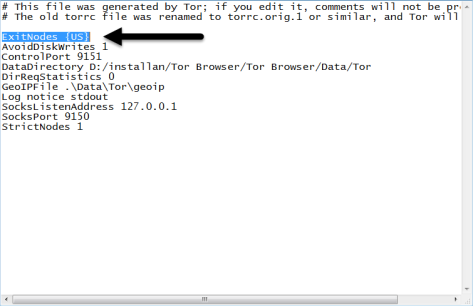

Exit-solmun valitseminen käyttäjän toimesta

Selain voidaan pakottaa valitsemaan exit-solmu tietystä maasta. Asetusta ei tule käyttää säännöllisesti, se johtaa suojauksen heikkenemiseen. Se on tarkoitettu vain väliaikaiseen käyttöön, jos on pakottava tarve näkyä verkossa tietyn maan IP-osoitteella. Ja vain väliaikaisesti! Tor-projektin mukaan asetus voi tulevaisuudessa poistua.

Exit-noden valinta tehdään \Tor Browser\Data\Tor -kansion torrc-defaults tiedostoon rivinä ExitNodes {maakoodi}.

Voiko Torverkkoa käyttämällä estää IP:n näkyminen torrentteja ladatessa. Vai mikä tähän auttaisi?

Ettei vaan nuo ”viranomaiset” saisi IP:tä selville ja siten lähettäisi niitä kiristyskirjeitä.

TykkääTykkää

Tiedostojenjakoa Tor:n yli ei tulisi tehdä, tai paremminkin ei saa tehdä 🙂

Suosittelisin mielummin I2P:tä, jota tukevat useat jakosoftat:

https://geti2p.net/en/

https://geti2p.net/fi/docs/applications/supported#file-sharing

Tai VPN yhteydellä, joita saa halvalla, ja helpompi/nopeampi kuin I2P.

Kaikki VPN:t eivät salli torrent liikennettä, yksi joka sallii on TorGuard (https://torguard.net/) ja optimoitukin BitTorrentille.

Tunnettujen VPN-tarjoajien privacy policyistä, logien säilyttämisestä, maksutavoista sekä torrent-ystävällisyydestä: https://torrentfreak.com/anonymous-vpn-service-provider-review-2015-150228/

TykkääTykkää

Kiitos infosta.

TykkääTykkää

Hei! Miten pääsen mukaan tähän sivustolle?

TykkääTykkää

Voisiko joku jeesä, miten meitsi pääsee tälle sivustolle.

TykkääTykkää