Tiedustelupalvelu NSA pystyy avaamaan myös salatun internet-liikenteen lähes reaaliajassa. Vain PGP-salaus kestää Bullrun-ohjelman purkumenetelmät. Myös TOR-Verkon 1024/2048 bittinen RSA-salaus on turvallinen.

Tavallisen verkonkäyttäjän kyberturvallisuus on viime vuosina romutettu valtiollisten toimijoiden taholta. NSA:n vanavedessä muutkin ovat mukana: Ruotsi, Norja, Tanska, Saksa, Italia, Ranska, Britannia, Venäjä, muutaman vuoden sisällä myös Suomi.

Avoimessa verkossa kulkeva tieto on luettavissa, SSL-salauksen purkuun käytetyt avaimet anastetaan verkkopalveluiden ylläpitäjiltä. Tästä linkistä artikkeli, jossa käsitellään Aasian ja Euroopan väliseen valokaapeliin kytkettyä NSA:n järjestelmää: ”INCENSER, or how NSA and GCHQ are tapping internet cables”

Vastaava menetelmä on käytössä Atlantin alittavassa valokaapelissa.

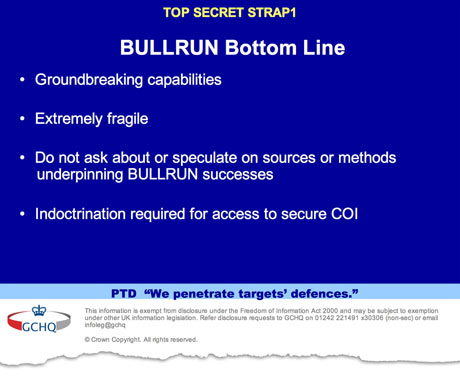

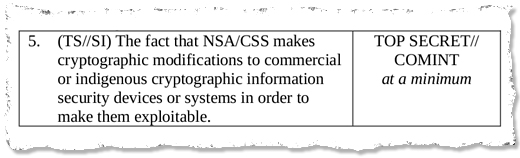

Pari sataa miljoonaa euroa vuodessa maksavassa Bullrun-ohjelmassa amerikkalaisagentit muun muassa painostavat ja lahjovat teknologiayrityksiä ujuttamaan murtokohtia ohjelmiinsa. Valtavan vakoilukyvyn tuomat mahdollisuudet väärinkäytöksiin, myös poliittisiin väärinkäytöksiin ovat huomattavia.

NSA purki usein salauksen tekemällä yhteistyötä nimeämättömien teknologiayritysten kanssa. Vuonna 2008 Yahoo sai oikeudelta 250 000$ sakkouhkan per päivä, mikäli se ei suostu luovuttamaan käyttäjiensä välistä viestintää tiedusteluviranomaisille.

Tiedustelupalvelu hankki salausavaimia myös murtautumalla teknologiayhtiöiden palvelimille. Hankkeen täysi mittakaava on vain NSA:n ja sen Britannian, Kanadan, Australian ja Uuden Seelannin (Five-Eye valtiot) korkeimpien vakoilujohtajien tiedossa.

Bullrun on tehnyt tyhjiksi maailman yleisimmin käytetyt salausmenetelmät. Sen avulla tiedustelupalvelut voivat lukea reaaliajassa viestejä, joiden salaamiseen on käytetty SSL- tai VPN-algoritmejä. Myös 4G-matkapuhelinliikenne on avointa urkkijoille.

NSA luokitteli v. 2012 salauksen purkamisen vaikeuden viiteen luokkaan: trivial, minor, moderate, major ja catastrophic. Esimerkkejä näistä:

- trivial (yksinkertainen): minkä tahansa tiedoston liikkeiden tai sijainnin seuraaminen verkossa

- minor (vähäinen): Facebook chat-keskustelujen tallentaminen

- moderate (kohtalainen): mail.ru-sähköpostien salauksen avaaminen verkosta

- major (haastava): vahvasti salattujen mailipalveluiden purkaminen, TOR-verkon käyttäjien selvittäminen, TrueCrypt-salatun kovalevyn purkaminen, OTR-pikaviestit

- catastrophic (mahdoton): TOR-verkon käyttäjä, joka käyttää muita vahvasti salattuja palveluita: CSpace-pikaviestit, ZRTP-internetpuhelut

Esimerkkinä NSA:n voimasta oli Kreikan valtion salattujen VPN yhteyksien murtaminen. NSA:lla oli käytössään 12 hengen tiimi, jonka tehtävänä oli murtautua ja purkaa tuo liikenne. Sen he tekivätkin.

Tavalliset https-verkkopankki tai sähköpostiyhteydet avautuvat lähes itsestään. NSA:n asiakirjojen mukaan 2012 lopussa vakoilukoneisto tunkeutui 10 miljoonaan https-yhteyteen päivässä. Erityisen kiinnostava hetki NSA:lle on, kun käyttäjätunnus ja salasana kulkevat internetin yli.

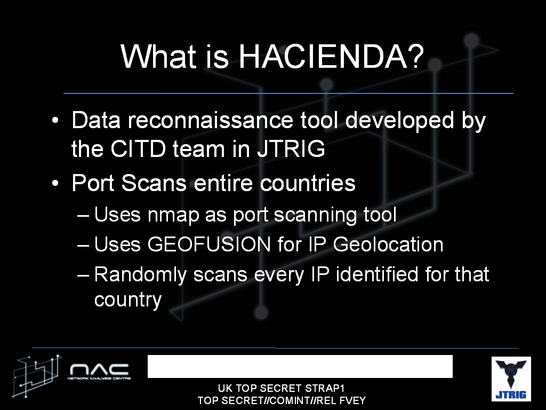

Britannian GCHQ puolestaan on ansioitunut Facebook, Twitter, Microsoft, Yahoo ja iCloud -tilien murtamisessa. NSA-GCHQ parivaljakolla on myös HACIENDA -niminen hanke, jonka tehtävänä on porttiskannata maapallon tietokoneita ja laitteita. Skannauksen tuloksena haetaan laitteiden sisältöä ja analysoidaan haavoittuvuudet. Haavoittuvuuksia käytetään myöhemmin kohteeseen tunkeutumiseen.

MUSCULAR on hanke, jolla kerätään tietoa Googlen ja Yahoon tietovarastojen (Big Data Center) välisestä liikenteestä. Liikennettä seuraava laitteisto ja ohjelmisto on vuotaneiden tietojen mukaan Britannian maaperällä, ja sitä analysoidaan NSA:n ja GCHQ:n yhteisessä ’Joint Processing Centre’:ssä.

NSA kerää INCENSER-hankkeellaan kuukaudessa n. 15 miljardia yksittäistä internet- ja puhelinliikenteen tunnistamistietoa. Tunnistamistiedot sisältävät puhelinnumeroita, yhteyden kestoja, sähköpostiosoitteita, hakukonetermejä, verkkosivuvierailuja, facebook-viestejä jne. Lista on loputon. Tämä on silti vain vajaa 10% kaikesta NSA:n valvontatiedon käsittelystä. Vuotaneiden asiakirjojen mukaan koneisto prosessoi kuukausitasolla n. 100 miljardia internetliikenteestä kaapattua tietuetta.

Britannian GCHQ on arvioinut kykenevänsä vuoteen 2015 mennessä purkamaan 15 merkittävän Internet-palveluntarjoajan ja peräti 300 VPN-palveluntarjoajan salauksen.

NSA:n salauksenpurkuun ja tietomurtoihin erikoistunut yksikkö (Office of Cryptanalysis and Exploitation Services) työllistää yli 1500 kryptoanalyytikkoa, matemaatikkoa, insinööriä, tiedemiestä ja tietotekniikan ammattilaista. Lisäksi maailmalla on lähes kahdessakymmenessä maassa NSA:n laitteistoja, joilla kerätään dataa internetliikenteestä. Vakoilukoneisto pyrkii tunkeutumaan verkkoliikenteeseen, asentamaan troijalaisia tai takaportteja reitittimiin/palvelimiin/verkkolaitteisiin, muuttamaan fyysisesti tietokonelaitteiden komponentteja sekä murtamaan tai heikentämään salausalgoritmeja.

Erikoisimmillaan NSA asentaa verkkoreitittimiin komponentteja, joita ei voi kiertää edes käyttöjärjestelmän uudelleenasennuksella: “[the] implant will survive an upgrade or replacement of the operating system including physically replacing the router’s compact flash card.”

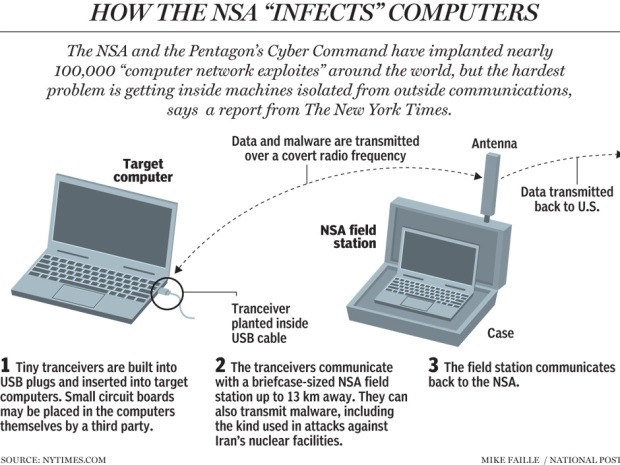

Erittäin tarkasti kohdennetuissa hankkeissa NSA pyrkii saamaan kohteen tietokoneelle USB-laitteen (muistitikku, ulkoinen kovalevy, näppäimistö, monitori jne), jonka sisälle on asennettu radiosignaaleilla toimiva asennusohjelma. Jopa yli 10 km päässä oleva agentin päätelaite voi ohjelmoida USB-liittimen virusimplantin asentajaksi.

Laajahko artikkeli NSA:n nykyisistä kyvyistä löytyy tästä: http://www.spiegel.de/international/germany/inside-the-nsa-s-war-on-internet-security-a-1010361.html

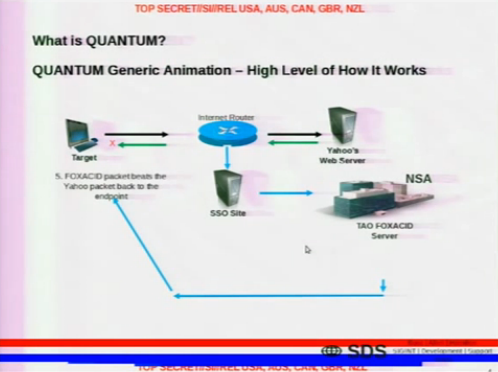

Yksi merkittävä NSA:n vakoiluprojekti on QUANTUM. Tässä hankkeessa NSA seuraa internetin runkoverkon liikennettä ja ohjaa valittuja kohdehenkilöitä todellisen www-sivun sijasta viranomaisen FOXACID-palvelimelle. Kyseessä on Man-In-The-Middle vakoilu. Valesivustolta asennetaan tarvittaessa vakoiluvirus, jolla kohdetta aletaan seurata.

Quantumin käytettävissä ovat mm. Youtube, Linkedin, Gmail, Facebook, Twitter, MS Outlook, Yahoo, Mailru, Rocketmail, AOL, …

Kalvosarja, jossa QUANTUM on kuvattu tarkastikin: http://www.spiegel.de/fotostrecke/nsa-dokumente-so-uebernimmt-der-geheimdienst-fremde-rechner-fotostrecke-105329.html

Quantum ei pysty tunkeutumaan Tor-verkkoon, koska liikenne tulee satunnaisesta exit-solmusta, jolloin kohdehenkilöä ei voi määritellä tarkasti. Toisaalta, jos joku kirjautuu Yahoo tililleen TOR-verkon kautta, on NSA:n mahdollista poimia tämä tieto (mikäli tietty käyttäjätunnus kiinnostaa) exit-solmun ja Yahoon väliltä runkoverkosta. Näin käyttäjä voidaan ohjata valesivulle hetkeksi.

Arvioiden mukaan NSA:n kohdennetussa tarkassa seurannassa on jopa 100 000 henkilökohtaista tietokonetta ympäri maapalloa. Näihin lienee asennettu vakoilutroijalainen.

Wikileaks asiakirjojen mukaan CIA:lla on vastaavia työkaluja kehittävä yksikkö. Asiakirjoista käy ilmi, että CIA kykenee murtamaan iPhoneja, Android-laitteita, älytelevisioita, ajoneuvoja, eri laitteiden mikrofoneja ja kameroita, WhatsAppin salattuja viestejä ja niin edelleen. Asiakirjoista löytyy menetelmiä mm. F-Securen virustorjunnan ohittamiseen. Tämän lisäksi toki kaikkien muidenkin.

Yhdysvaltain ja liittolaisten haittaohjelmista löytyy muutama varsin kunnioitusta herättävä esimerkki tästä.

NSA-tasoisen vakoilukoneiston välttämiseksi on olemassa ainakin muutama keino:

- OTR (Off The Record) salaus, jota käyttävät pikaviestimet: Pidgin, Jitsi ja Adium

- PGP (Pretty Good Privacy) salaus, jota ei ole onnistuttu purkamaan sen 20 vuotisen historian aikana

- ZRTP äänisalaus, jota käyttää RedPhone. Saatavilla Android ja iOS puhelimille.

- Tails käyttöjärjestelmä, anonymiteetti ja virusten asennuksen vaikeus

- TOR Verkko

Nykytiedon valossa TOR-verkkoa ei voi murtaa laajamittaisesti. Tämä käy ilmi muutama vuosi sitten vuotaneesta ”Tor Stinks” pohdinnasta.

Kuitenkin, yrityksiä murtamiseen tehdään jatkuvasti. Kesällä 2014 Tor-Projekti julkaisi tiedon, jonka mukaan verkon käyttäjiä on pyritty selvittämään hyökkäyksellä. Tiivistetysti esille tuotiin seuraavaa:

”On July 4 2014 we found a group of relays that we assume were trying to deanonymize users. They appear to have been targeting people who operate or access Tor hidden services. The attack involved modifying Tor protocol headers to do traffic confirmation attacks. We know the attack looked for users who fetched hidden service descriptors, but the attackers likely were not able to see any application-level traffic (e.g. what pages were loaded or even whether users visited the hidden service they looked up). The attack probably also tried to learn who published hidden service descriptors, which would allow the attackers to learn the location of that hidden service”

Myös Venäjän sisäministeriö on aktivoitunut. Vuonna 2014 viranomaiset julkaisivat ”kilpailun”, jonka voittajalle maksetaan yli 100 000 US$. Rahojen kuittaajan tulee kehittää tekninen ratkaisu TOR verkon käyttäjien identifioimiseen.

Erikoinen episodi liittyi myös Black Hat 2014 (valtiolliseen turvallisuuteen läheisesti kytkeytyvä turvallisuustapahtuma), jossa erään tietoturvatutkijaryhmän oli tarkoitus pitää esitys aiheesta: ”Vastikään löydetty menetelmä, jolla TOR-verkko voidaan murtaa vain noin 3000 dollarin budjetilla”. Tuo esitys kuitenkin peruttiin yllättäen, ja tässä vaiheessa kukaan ei varmuudella tiedän kenen tai keiden tahojen toimesta esitys vedettiin pois julkisuudesta.

Suomikin on aloittamassa kybervalvonnan. Tästä linkistä mietintö vuodelta 2017, joka otsikoitu ”Siviilitiedustelulainsäädäntö”.

Suomalaisille TOR verkko on täysin mahdoton murtaa. Avoimen verkon liikenteen voi salata VPN-yhteydellä, jolloin runkoverkkosta poimitusta datasta ei voida avata tunnistamistietoja eikä sisältöä. Ilman VPN:ää tunnistamistiedot on mahdollista löytää vaikka tietosisältöön ei päästäisi käsiksi. Kun TOR-selainta käytetään VPN:n läpi, tieto tor-verkon käytöstä ei ole massavalvonnan saatavilla, eikä teleoperaattorikaan näe tor-liikennettä.

===

RSA salaus, jota TOR verkkokin käyttää, perustuu kahden satunnaisen alkuluvun (luku joka jaollinen vain 1:llä ja itsellään) kertomiseen keskenään. Julkinen avain on tämä tulo, ja yksityinen avain kostuu kahdesta keskenään kerrotusta alkuluvusta. Salauksen perustana on matematiikasta puuttuva keino, jolla voitaisiin selvittää alkuperäiset kaksi alkulukua. Ainoa keino on kokeilla mahdollisuudet yksi kerrallaan. Koska avaimet vaihtuvat tiuhaan, on tehtävä käytännössä mahdoton.

Vanhakin RSA-129 perustuu alkulukuihin, jotka ovat kokoluokkaa 3490529510847650949147849619903898133417764638493387843990820577.

RSA-786 onnistuttiin murtamaan 2 vuoden työn tuloksena, käytetty laskentateho vastasi n. 2000 vuoden prosessoriaikaa tavallisella PC-tietokoneella. Tutkijaryhmä sai murrosta $50 000 palkinnon, jonka myönsi RSA Laboratories.

Teoriassa nykyinen RSA-1024 salaus murtuisi supertietokoneella ehkä muutamissa kymmenissä vuosissa, RSA-2048 on toistaiseksi mahdoton murtaa ainakaan ennen kvanttitietokoneiden kehittymistä.